Você já foi assediada na rua? Recebeu uma mensagem grosseira em um aplicativo de relacionamentos? Ouviu algum comentário inconveniente de um colega de trabalho sobre sua aparência?

Você não está sozinha.

Através do movimento #MeToo, é simples acessar o Twitter ou Facebook e conferir o número de mulheres que são vítimas de assédio sexual. Seja pessoalmente ou online, mulheres de todos os lugares já passaram por isso de uma forma ou de outra. E, com todas as maneiras novas de comunicação possibilitadas pelas Internet, o assédio online está mais frequente do que nunca.

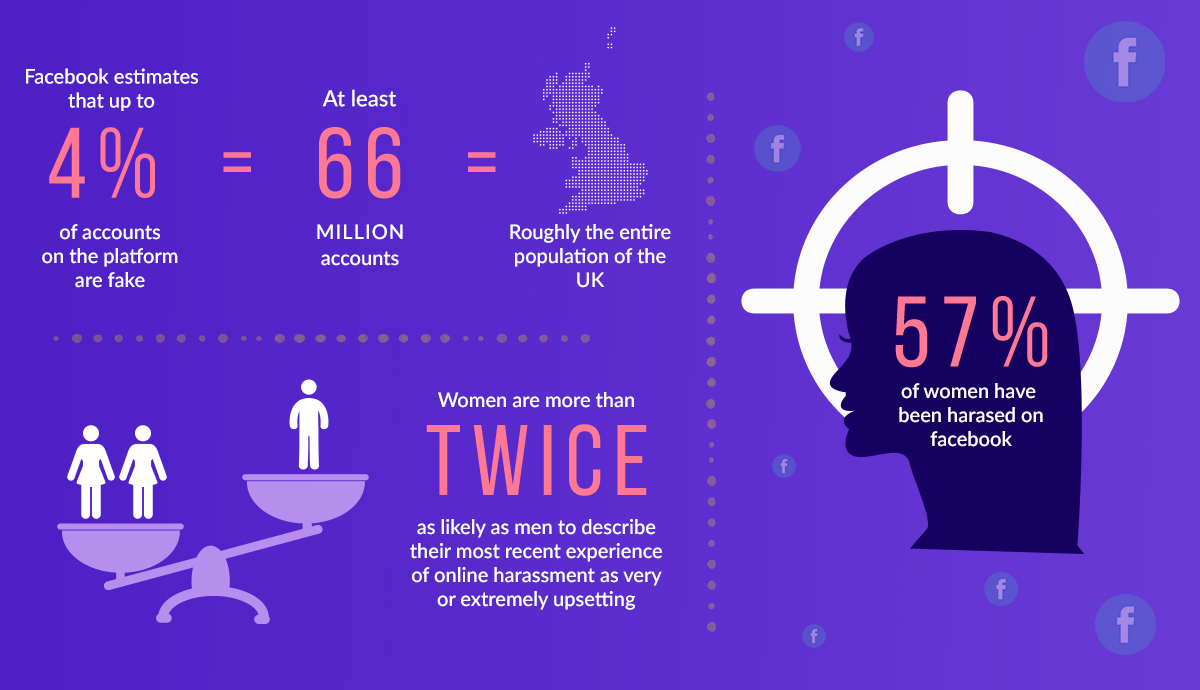

Segundo um

estudo realizado pelo Pew Research Center,

a maioria dos abusos online acontece nas redes sociais. Embora os homens também estejam sujeitos ao assédio online – o qual inclui xingamentos, zombarias e ameaças físicas –, o estudo descobriu que, no ambiente online,

as mulheres têm duas vezes mais chances de sofrer assédio sexual do que os homens.

Além disso, mais da metade das mulheres entre 18 e 29 anos relatou ter recebido imagens com conteúdo sexual explícito sem consentimento.

Esse número continua crescendo, e, embora 70% das mulheres acreditem que o assédio online seja um grande problema, poucas delas sabem o que fazer para evitá-lo.

As mulheres são muitas vezes visadas simplesmente por serem mulheres. Os ataques são frequentemente de cunho sexual ou misógino, e o discurso costuma ter como foco o corpo feminino e a violência sexual. Isso pode causar danos tanto físicos quanto emocionais, e as mulheres são geralmente intimidadas a ficar em silêncio, preferindo deixar o fato de lado a se colocar em uma posição de risco.

Entretanto, existem maneiras de nos protegermos.

Este guia foi escrito com o objetivo de empoderar as mulheres para que naveguem na Internet sem medo. Discutiremos ocorrências comuns nas quais as mulheres são vítimas de assédio em seu dia a dia – nas redes sociais, no trabalho, em relacionamentos e mais – e forneceremos dicas e orientações para as mulheres assumirem o controle.

Para nós, é importante notar que algumas das orientações aqui sugeridas incentivam o anonimato, em vez do risco de transformar as mulheres em alvos. Embora isso possa parecer contrário à ideia de incentivar a expressão pessoal, acreditamos que todas as mulheres devem ser empoderadas a tomar essa decisão por conta própria.

Nosso trabalho é fornecer as ferramentas de que você precisa para fazer isso.

Esperamos que este guia incentive mulheres de todos os lugares a defender e proteger a si mesmas, bem como a enfrentar o assédio sexual, tanto na Web quanto pessoalmente.

A maior parte dos assédios online acontece nas redes sociais, o que faz sentido, considerando-se o tempo que a maior parte de nós passa nessas plataformas. Redes sociais de grande porte, geralmente combinadas com a questão do anonimato, produzem uma realidade na qual tudo o que você publica, tweeta ou compartilha a deixa exposta a potenciais abusos.

Abaixo, nós analisamos as plataformas de redes sociais mais populares e mostramos como você pode se proteger contra pervertidos, trolls e stalkers.

Devido à sua natureza pública, o Twitter é uma das plataformas de rede social mais notórias quando se trata de assédio online. E não são apenas as celebridades e figuras públicas que sofrem grande quantidade de abuso. Há incontáveis histórias sobre pessoas comuns que foram atacadas, frequentemente por apenas comentar sobre questões políticas ou feministas.

De fato, a Anistia Internacional divulgou um

relatório criticando o Twitter por não abordar adequadamente a questão do assédio contra mulheres. No estudo, dezenas de mulheres foram citadas em relação a seus abusos sofridos no Twitter, sendo que muitas delas indicaram ter recebido respostas insatisfatórias do site após denunciar os incidentes.

Com frequência, o resultado é um efeito silenciador, no qual as mulheres simplesmente optam por deixar o fato de lado por medo de sofrer assédio; muitas mulheres acabam censurando a si mesmas ou abandonando a plataforma. E, para algumas – particularmente jornalistas e ativistas –, isso pode ser prejudicial às suas carreiras.

Essa questão atingiu o auge em outubro de 2017, quando uma série de acusações de assédio sexual de alto perfil deu origem à hashtag viral #MeToo. Essa hashtag – utilizada pelas mulheres para identificar que sofreram assédio ou abuso sexual – invadiu o Twitter em questão de horas, deixando muito claro a frequência com que esses incidentes ocorrem.

Logo em seguida, o perfil da atriz Rose McGowen no Twitter foi suspenso temporariamente, depois que ela tweetou uma série de acusações contra o assediador sexual Harvey Weinstein e diversos chefões de Hollywood que o apoiaram, segundo ela afirmou. A violação apontada pela plataforma foi a de que um de seus tweets incluía um número de telefone particular.

Porém, como muitos tweets abusivos contra mulheres não resultavam na suspensão dos perfis, muitas mulheres chegaram ao limite da paciência. Toda essa ira resultante deu origem à hashtag #WomenBoycottTwitter, que conclamava as mulheres a boicotar a plataforma durante um dia, em solidariedade.

O Twitter afirma que aprimorou seu sistema de abordagem de denúncias de assédio, mas isso continua sendo um problema, e ainda há atitudes que as mulheres podem tomar para reduzir a probabilidade de se tornarem alvos.

5 maneiras de se proteger no Twitter

- Use múltiplos perfis

As mulheres cujas carreiras dependem da manutenção de um perfil público podem se beneficiar com o uso de múltiplos perfis.

Diferentemente de outras plataformas de rede social, e de acordo com os termos de serviço do Twitter, essa medida é totalmente permitida. De fato, as empresas frequentemente fazem isso para segmentar diferentes públicos.

Crie um perfil pessoal e um perfil público.

Seu perfil pessoal deve possuir as configurações de privacidade mais restritas. Como a configuração padrão do Twitter é a de manter o perfil público, você deverá alterar por conta própria.

Normalmente, quando seus tweets são públicos, qualquer pessoa pode vê-los – até mesmo quem não possui perfil no Twitter poderá localizá-los. Porém, quando seus tweets são “protegidos”, somente seus seguidores aprovados podem visualizá-los, e ninguém poderá retweetá-los. Certifique-se de somente permitir seguidores os quais você conheça e nos quais confie.

Como alterar suas configurações de privacidade no Twitter:

Clique em seu perfil e acesse Configurações e privacidade>Privacidade e segurança>Proteger meus Tweets.

Ao fazer essa alteração, seus tweets antigos também serão protegidos de forma retroativa. Isso dito, vale a pena notar que, como o Twitter não possui controle sobre os motores de busca externos, tweets mais antigos ainda poderão ficar visíveis na Internet. Portanto, caso queira obter um anonimato real, você deverá criar um novo perfil pessoal e proteger seus tweets desde o início.

Também é importante observar que suas respostas a outros tweets e menções também ficarão protegidas – e estarão visíveis, portanto, somente aos seus seguidores aprovados. Essa medida obviamente torna muito mais difícil para você se envolver nos tipos de discussões públicas pelas quais o Twitter é conhecido, portanto, pense se vale a pena manter um perfil privado.

Para criar um perfil adicional, clique no ícone do seu perfil. Em seguida, clique no sinal circunflexo de ponta-cabeça, ao lado do seu nome. Você deverá ver a opção para criar um novo perfil.

Esse segundo perfil será seu perfil público. Se você usa o Twitter no seu trabalho, este perfil será aquele que a representará profissionalmente, por isso, certifique-se de não fazer tweets de cunho mais pessoal.

Outra opção é simplesmente manter este perfil anônimo. Isso significa não usar seu nome ou suas fotos reais, ou tweetar algo que possa ser usado para descobrir onde você mora ou trabalha.

Note que você não poderá manter ambos os perfis abertos no mesmo navegador ao mesmo tempo. Caso queira mantê-los abertos concomitantemente, use navegadores diferentes ou faça uso do app TweetDeck, suportado pelo Twitter.

- Denuncie e bloqueie abusadores

Caso receba um tweet abusivo, você poderá bloquear o remetente.

Como bloquear um usuário no Twitter:

Clique no sinal circunflexo de ponta-cabeça, localizado no canto superior direito do tweet, e escolha a opção de bloquear o usuário.

Um dos problemas de bloquear os usuários é que é muito simples para eles criarem novos perfis – geralmente conhecidos como “sock puppets” – que ainda não foram identificados.

Uma forma de lidar com isso é através do app Block Together. O Block Together bloqueará automaticamente qualquer perfil que tente seguir você que esteja ativo por menos de 7 dias, que possua menos de 15 seguidores ou o qual seus seguidores tenham bloqueado. Ele é particularmente útil quando você estiver sendo atacada por um exército de trolls.

Além de bloquear usuários, você pode denunciar incidentes de abuso para o Twitter.

Como denunciar um usuário no Twitter:

Basta clicar no sinal circunflexo de ponta-cabeça, localizado no canto superior direito do tweet ou do perfil, selecionar “denunciar” e seguir as instruções.

Infelizmente, embora o assédio seja uma prática que viole o acordo do usuário do Twitter, a plataforma é famigerada por fazer pouco caso para restringir maus comportamentos.

Na verdade, de acordo com uma

análise da organização sem fins lucrativos Women Action and the Media (WAM!),

67% das mulheres que denunciaram abusos afirmaram ter notificado o Twitter pelo menos uma vez antes.

Ainda assim, definitivamente vale a pena denunciar tweets e perfis abusivos, pois é bastante simples para fazê-lo.

Atualmente, o Twitter não oferece nenhuma maneira de verificar o status das denúncias de abuso. Isso dito, a partir de janeiro de 2018, o Twitter envia a você uma notificação de análise, depois que uma denúncia é processada.

3. Não faça geotag (marcação geográfica)

Geotagueamento é quando

seu post inclui a localização a partir de onde ele foi enviado. Para se proteger contra

doxing (prática virtual de pesquisar e de transmitir dados privados sobre um indivíduo ou organização) e stalking (perseguição), é melhor não usar essa função. Felizmente, o geotagueamento exige sua aprovação – portanto, por padrão, sua localização não será exibida.

Ao escrever um tweet, você visualizará um botão de localização na parte inferior (seu visual é semelhante a um alfinete). Caso clique nele, você poderá incluir sua localização ao tweet.

Não faça isso.

Adicionalmente, esteja atenta para o fato de que você pode fornecer sua localização até mesmo sem usar o geotagueamento, simplesmente ao mencionar onde está no momento. Nós sabemos que é divertido informar imediatamente que você está curtindo a inauguração de uma galeria de arte ou uma noite na cidade, mas, às vezes, é melhor esperar para publicar sobre isso depois, quando você não estiver mais no local, podendo tweetar sobre toda a diversão DESFRUTADA (tempo verbal passado).

A forma mais extrema de assédio online é conhecida como doxing. O doxing ocorre quando as informações pessoais de alguém, como seu endereço, telefone, local de trabalho, dados bancários e até mesmo informações sobre seus familiares, são publicadas online na forma de um chamado para outras pessoas a assediarem.

Você talvez tenha ouvido esse termo pela primeira vez após as denúncias do #gamergate em 2014. O gamergate foi um movimento iniciado por um ex-namorado revoltado da desenvolvedora de jogos de videogame Zoe Quinn, o qual escreveu um blog post a acusando de dormir com um jornalista em troca de uma avaliação positiva.

Apesar do fato de que nenhuma avaliação jamais foi escrita, o post foi considerado como um grito de guerra por um bando enfurecido de jogadores majoritariamente brancos e do sexo masculino, os quais consideraram que não apenas seu passatempo favorito, como sua liberdade de expressão e sua própria masculinidade estavam sob ataque pelos chamados guerreiros da justiça social.

O resultado?

Não apenas Quinn, mas as demais mulheres que a defenderam, incluindo a desenvolvedora de jogos Brianna Wu e a jornalista Anita Sarkeesian, sofreram ataques implacáveis por trolls da Internet, que as inundaram com uma enorme quantidade de ameaças diárias de assassinato e estupro, principalmente através do Twitter.

Além disso, elas foram vítimas de doxing.

Os efeitos na indústria de jogos foram assustadores, e as mulheres continuam tomando precauções adicionais por medo de se tornarem alvos.

Por exemplo, Tessa,* uma analista de inteligência competitiva cujo trabalho exige a interação com jogadores, conhece muitas mulheres da indústria que foram perseguidas e assediadas, e ela mesma frequentemente enfrenta comportamentos desrespeitosos e com tons de flerte. Como muitas interações ocorrem no Skype, não é possível esconder o fato de que ela é uma mulher. Ainda assim, ela se esforça para ocultar o fato de que trabalha diretamente para uma empresa de jogos, além de não revelar nenhuma informação pessoal, como seu nome verdadeiro ou sua localização.

Obviamente, as pessoas da indústria de jogos não são as únicas que correm risco de sofrer doxing. O clima político incendiário da atualidade fez com que muitas delas perdessem seus empregos e precisassem deixar suas casas após sofrer doxing por participar de marchas alt-right (direita alternativa) ou antifa (grupos antifascistas).

Porém, não é preciso participar de atividades políticas controversas para sofrer doxing. Algumas pessoas chegaram a ser vítimas de doxing “acidentalmente”.

Por exemplo, após o ataque a bomba na Maratona de Boston, um estudante da Brown University sofreu doxing ao ser erroneamente identificado como o autor, e, em seguida à manifestação Charlottesville Unite the Right, um engenheiro da Arkansas University sofreu doxing ao ser incorretamente identificado como participante.

4 maneiras de evitar o doxing

- Pesquise-se no Google. Uma simples busca mostrará quais tipos de informações sobre você já estão online. Caso elas incluam dados que possam ser usados para identificá-la, veja se é possível removê-los. Os perfis nas redes sociais disponibilizam configurações de segurança que podem ser facilmente redefinidas, e muitos sites, como de lista telefônica, oferecem a opção de excluir seu registro. Infelizmente, talvez não seja possível remover todas as suas informações da Internet, mas, pelo menos, essa pesquisa permitirá saber o que está disponível sobre você que as outras pessoas possam descobrir.

- Assine um serviço para excluir suas informações de sites do tipo data broker: se você encontrar suas informações em um site como de lista telefônica, é provável que elas também estejam inclusas em outros diretórios online, e muitos destes serão difíceis de ser localizados. Portanto, se você tem motivos para acreditar que possa vir a ser alvo de doxing, considere pagar por um serviço como PrivacyDuck ou DeleteMe.

- Verifique se sua conta de e-mail não está envolvida em algum vazamento de dados: você pode usar a ferramenta https://haveibeenpwned.com/ para ver se seu endereço de e-mail e senha foram expostos em um dos diversos vazamentos de dados em grande escala que ocorreram nos últimos anos. Em caso positivo, redefina sua senha e considere adicionar a verificação em duas etapas à sua conta. Essa medida fornecerá uma camada extra de segurança, exigindo informações adicionais (além da sua senha) para fazer o login.

- Use uma VPN: ao usar uma rede virtual privada, você poderá criptografar toda a sua atividade online para se proteger contra hackers. As VPNs funcionam encapsulando seus dados na Internet através de um servidor externo, evitando a exposição do seu endereço IP (e sua localização real). Confira algumas VPNs que nós recomendamos.

- Evite que hackers roubem seu perfil do Twitter

Do ex-presidente dos EUA Barack Obama à Britney Spears, ao longo dos anos, diversas celebridades tiveram seus perfis do Twitter hackeados por pessoas que desejavam manchar suas reputações e gerar caos. Isso dito, pessoas comuns também têm seus perfis hackeados com uma frequência alarmante.

4 maneiras de evitar que seu perfil do Twitter seja hackeado

- Crie uma senha forte: isso parece óbvio, mas você se surpreenderia com o número de pessoas que usam senhas fracas e facilmente reveláveis. (Ou talvez não se surpreendesse.) Para criar uma senha forte, certifique-se de que ela seja longa e inclua letras maiúsculas e minúsculas, bem como números e símbolos.

- Ative a verificação de acesso: essa medida oferece uma camada extra de segurança durante seu acesso. Em vez de apenas inserir sua senha, você também deverá digitar um código enviado pelo Twitter ao seu celular. Para ativar, clique no ícone do seu perfil>Conta>Segurança>Verificação de acesso. Na mesma aba, você também poderá optar por solicitar informações pessoais sempre que for alterar sua senha.

- Tome cuidado com qualquer app externo que solicite acesso ao seu perfil: em casode dúvidas sobre a legitimidade de um app, não o instale. Para verificar quais apps possuem acesso ao seu perfil do Twitter, clique no ícone do seu perfil e acesse Apps. Para remover um app, clique em Revogar acesso.

- Fique atento às URLs encurtadas: devido ao limite de 280 caracteres do Twitter, faz sentido que muitas pessoas usem URLs encurtadas na plataforma. O problema é que elas dificultam para saber o endereço ao qual você será encaminhado, ou se o site é malicioso. Portanto, se você quiser tomar ainda mais cuidado, não clique em links publicados nos tweets de outros usuários.

Uma boa indicação de que alguém está manipulando seu perfil é quando atividades estranhas puderem ser observadas, como seguir algum usuário novo ou enviar tweets dos quais você não se lembra. Nesses casos, a primeira medida é alterar sua senha. Você também deve denunciar o fato para o Twitter. Para fazer isso, basta acessar a central de ajuda e enviar um ticket.

Você também deve enviar um ticket se alguém, apesar de não ter hackeado seu perfil, criar um perfil novo usando seu nome. Para ajudar o Twitter a saber que você é a proprietária original, haverá uma opção disponível para enviar a imagem de um documento emitido pelo governo ou alguma outra forma de identificação.

Facebook

Rachel não pensou muito quando, durante uma olhada rotineira no Facebook, clicou para demonstrar interesse em ir ao show de uma das suas bandas favoritas. Porém, ela ficou animada quando um dos membros da banda a adicionou como amiga e começou a lhe enviar mensagens privadas.

A conversa começou em um tom casual, mas ele logo começou a falar sobre a foto de perfil dela, mencionando ter gostado do fato de ela não se importar com seu mamilo estar à mostra.

Espere! O quê?

O mamilo dela definitivamente não estava à mostra. Ou estava? Rachel já usava aquela foto de perfil há dois anos, e ninguém jamais disse algo do tipo. Ela ampliou a foto e a examinou cuidadosamente. O que ele viu poderia ter sido a sombra do top dela, talvez?

Ela disse que ele estava enganado e tentou explicar sobre a sombra, oferecendo-lhe o benefício da dúvida. Mas ele insistiu, e logo começou a pedir por fotos dela sem roupa.

Em retrospectiva, Rachel sabia que deveria ter interrompido a conversa nesse momento e bloqueado o rapaz, mas, à época, tudo parecia apenas um mal-entendido estranho. Afinal, a foto era um pouco provocativa, não era? Talvez, ela devesse ter esperado por esse tipo de reação.

Ela tentou direcionar a conversa de volta à música e ao show que ocorreria, mas ele parecia um cachorro com osso, e não abria mão de seus pedidos por novas fotos. Finalmente, ela apenas deixou de responder, mas se sentiu repugnante durante alguns dias em seguida, imaginando o que as outras pessoas pensaram sobre ela durante todo esse tempo.

A história de Rachel não é tão chocante. Não é violenta. Ninguém sofreu estupro. Na verdade, ela soa bastante como um contato habitual nas redes sociais. Mas, na verdade, é essa banalidade que a torna tão lamentável. Diariamente, as mulheres recebem solicitações de homens e acabam se perguntando o que fizeram para causar isso, além de precisar conviver sabendo que, embora estejam apenas tentando viver suas vidas, outras pessoas a estão objetificando.

Uma pesquisa mostra que

o custo emocional desses tipos de interações é especialmente grave às mulheres, as quais têm duas vezes mais chances que os homens de descrever suas experiências mais recentes de assédio online como muito ou extremamente perturbadoras.

Solicitar fotos sensuais é apenas uma das inúmeras formas que o assédio no Facebook pode assumir. As mulheres regularmente recebem mensagens abusivas e fotos indesejadas de membros sexuais masculinos – e casos nos quais são marcadas em fotos degradantes ou até mesmo têm perfis falsos criados com seus nomes e fotos estão longe de ser incomuns.

5 maneiras de se proteger no Facebook

- Controle exatamente quem pode ver o quê

Nos últimos anos, o Facebook se esforçou bastante para atualizar a plataforma de modo a permitir que você personalize essas opções, até mesmo chegando ao ponto de permitir que você oculte suas informações para pessoas específicas.

Como controlar o que as pessoas podem ver no seu perfil do Facebook:

Em seu computador, clique no sinal de circunflexo de ponta-cabeça, localizado no canto superior direito da página, e selecione Configurações. No painel à esquerda, clique em Privacidade. Nessa página, você poderá gerenciar exatamente quem pode visualizar seus posts, bem como a forma pela qual as pessoas podem entrar em contato.

Em seguida, acesse Linha do Tempo e Marcação. Aqui, você controla quem pode publicar em seu mural, e quem pode visualizar os posts nos quais você é marcada. Também é possível alterar suas configurações para que seja possível revisar e aprovar quaisquer marcações antes que elas sejam efetivadas.

Outra ferramenta bacana que pode ser usada é aquela que permite que você veja exatamente o que as outras pessoas veem quando acessam seu perfil. Dessa forma, você pode se certificar de que determinadas pessoas não vejam informações confidenciais, caso não queira.

- Não permita que stalkers potenciais saibam onde você está

Conforme discutido

acima, marcar sua localização em posts e fotos pode permitir que stalkers descubram onde você está. No Facebook, ao escrever um post, você tem a opção de fazer check-in, para adicionar sua localização e fazer com que ela seja visualizada por todos os seus amigos. É melhor não fazer uso dessa função.

Porém, o geotagueamento não é única forma das pessoas descobrirem onde você está.

Você já percebeu que, após ir até alguma loja específica, os anúncios dela começam a aparecer no seu feed do Facebook? Ou conhecer alguém em uma festa, e, no dia seguinte, o Facebook sugerir essa pessoa como amigo?

O Facebook consegue fazer isso porque, se você tiver o app da rede social instalado no celular, e caso costume levar o aparelho para todos os lugares (assim como a maioria de nós faz), eles saberão sua localização onde quer que você esteja.

Caso queira, é possível conferir exatamente onde o Facebook tem rastreado você. Essas informações não são públicas, portanto, não é preciso se preocupar com seus amigos do Facebook fazendo uso delas para localizar você.

Como verificar onde o Facebook rastreou sua localização:

Acesse as Configurações. Clique em Localização, no painel à esquerda, e selecione a opção Visualizar seu histórico de localização. Será exibido um mapa, juntamente com um registro demonstrando sua localização desde que você manteve as configurações de localização ativadas. Para algumas pessoas, esse período pode chegar a anos.

Como excluir seu histórico de localização:

Clique nas três barras no canto superior direito da tela (ou no canto inferior direito, caso você possua um iPhone). Selecione Configurações da conta>Localização. Toque para desativar os Serviços de localização, e, abaixo, deslize à esquerda para desativar o Histórico de localização.

Para excluir todo o seu histórico, clique em Visualizar seu histórico de localização e selecione os três pontos no canto superior direito. Então, será exibida a opção para excluir seu histórico por completo. Será preciso inserir sua senha novamente. (Redefinir sua senha é outra excelente maneira de evitar que terceiros acessem sua localização geral em seu perfil do Facebook.)

- Bloqueie assediadores e adicione pervertidos à sua lista de restritos

Outra opção útil nesta página é adicionar pessoas específicas a uma lista de restritos. Ao adicioná-los a essa lista, eles serão relacionados como seus amigos, mas somente poderão visualizar as informações que você compartilhar publicamente. Isso é especialmente útil se você deseja evitar confrontos com alguém de quem tenha medo que tente intimidá-la ou se aproveitar de você.

Embora seja simples dizer que você deve ser direta e capaz de falar pessoalmente para uma pessoa que não quer mais que ela visualize suas publicações pessoais, todos conhecemos a rapidez com que uma situação pode piorar quando determinados tipos de homens se sentem rejeitados.

Portanto, na próxima vez que você conhecer um rapaz no bar que insista em adicionar e vê-la aceitando a solicitação dele, passe no banheiro rapidamente e o adicione à sua lista de restritos.

- Denuncie perfis de impostores

Embora contrário aos seus termos de serviço, o Facebook estima que atualmente haja 66 milhões de perfis falsos na plataforma. Um dos motivos pelos quais as pessoas criam perfis falsos é fazer se passar por outros usuários. Ao usar seu nome e suas fotos reais, um impostor pode fazer amizade com amigos de sua rede social da vida real, e, então, publicar conteúdo prejudicial e falso sobre você.

Caso localize um perfil falso que esteja usando suas fotos e informações pessoais, você poderá denunciá-lo ao Facebook, que deverá removê-lo.

Como denunciar um perfil falso no Facebook:

Acesse o perfil falso, clique nos três pontos, localizado no canto superior direito da tela, e selecione Denunciar>Denunciar este perfil>Fingindo ser outra pessoa.

Isso dito, um impostor inteligente irá bloqueá-la, para que você não consiga visualizar o perfil falso. Nesse caso, peça a um amigo para denunciar o perfil para você.

O Facebook também vem tentando ser proativo na identificação de perfis de impostores, e recentemente anunciou uma iniciativa que emprega seu software de reconhecimento facial para sinalizar novas fotos de perfil que incluam usuários já existentes.

Vale notar, no entanto, que apenas novas contas serão examinadas, portanto, se já houver um perfil falso de você disponível, a menos que você ou alguém o localize e o denuncie, não será possível flagrá-lo. Além disso, as únicas fotos que serão escaneadas para buscar seu rosto serão aquelas inclusas em sua rede de amigos ou amigos de amigos – e em todos os usuários da plataforma.

Isso acaba gerando dúvidas sobre a eficácia real dessa tática, principalmente considerando a frequência com que perfis são falsificados não para fins de vingança pessoal, mas para enganar e tirar dinheiro das pessoas ou promover produtos ou agendas políticas. Especificamente, investigações recentes sobre as eleições presidenciais norte-americanas de 2016 revelaram toda uma indústria de atividades geradas artificialmente no Facebook para influenciar a opinião pública.

Nesses casos, uma forma simples de se proteger é tornar a maioria das suas fotos privada. Se a pessoa que estiver criando o perfil falso não obtiver acesso às suas fotos, você se tornará um alvo menos atraente para a falsificação.

- Evite o revenge porn (pornografia de vingança)

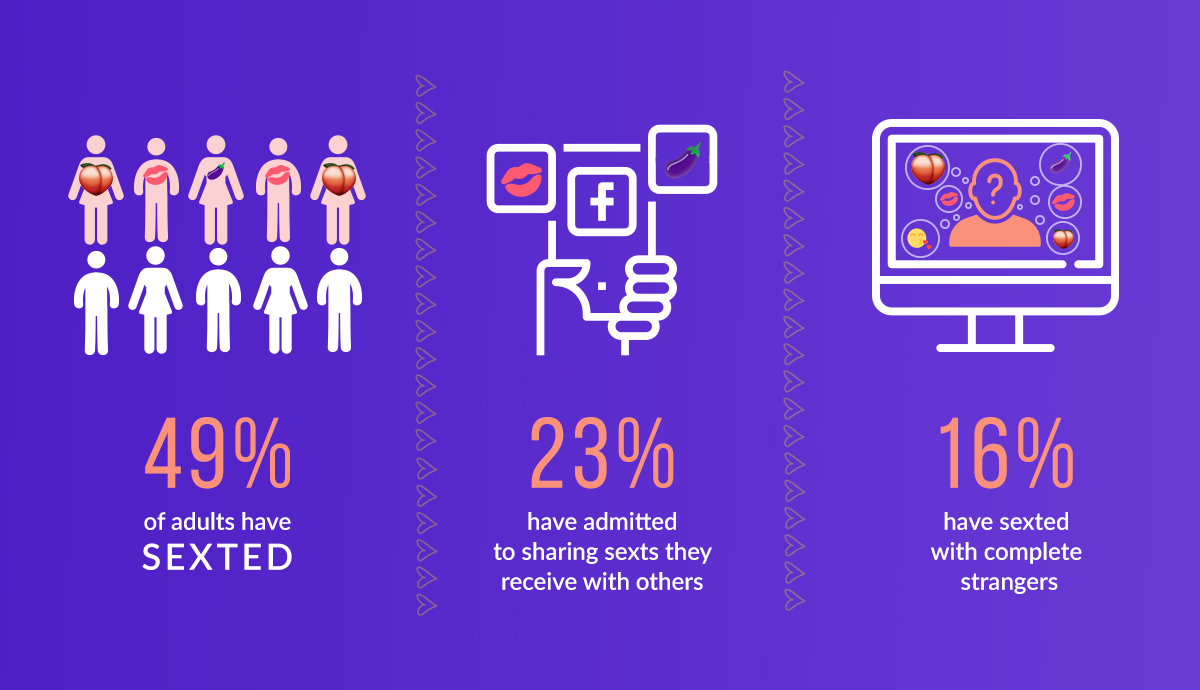

Nos anos recentes, o sexting (divulgação de conteúdo erótico pessoal através do celular) deixou o mundo da perversidade para se tornar uma forma padrão de flerte. De fato, de acordo com

um estudo, 88% dos adultos entrevistados afirmaram ter enviado mensagens ou imagens com conteúdo sexual explícito pelo menos uma vez. Isso não é necessariamente algo ruim; o mesmo estudo demonstrou uma

correlação entre o sexting e a satisfação sexual, e revelou que as mulheres geralmente o consideram um ato particularmente empoderador.

Ainda assim, enviar fotos reveladoras pode ser arriscado, caso elas caiam em mãos erradas. Diversas mulheres se tornaram objeto de campanhas de humilhação nas quais ex-parceiros vingativos infernizaram suas vidas ao enviar imagens íntimas para os amigos, familiares e até mesmo aos chefes delas.

Felizmente, o Facebook atualmente conta com um algoritmo que identifica e remove imagens de nudez. No entanto, em novembro de 2017, eles também anunciaram uma abordagem nova e algo inédita para lidar com a repulsiva epidemia do revenge porn. Porém, a ideia, que está sendo primeiramente testada na Austrália, causará alguma apreensão.

Basicamente, se suspeitar que uma imagem específica possa ser carregada no Facebook sem seu consentimento, você deverá preencher um formulário explicando sua questão, e, então, enviar a imagem para si mesma através do app Facebook Messenger. Após avaliar a denúncia e a foto, o Facebook a excluirá.

Como o Facebook é proprietário do Instagram, isso evitará que a imagem também seja disseminada nessa plataforma.

Há alguns problemas com essa abordagem. Primeiramente, você precisa saber de antemão que as imagens estão por aí em algum lugar. (Às vezes, fotos e vídeos são registrados sem o conhecimento ou consentimento da vítima.) Segundo, você deve possuir as imagens – o que pode não ocorrer, caso elas tenham sido registradas com a câmera de outra pessoa. E, finalmente, você deve confiar no Facebook e aceitar que uma pessoal física da empresa irá visualizar as fotos que você explicitamente não deseja que estejam disponíveis para consumo público.

Para muitas pessoas, saber que algum atendente anônimo obterá acesso às suas fotos íntimas, mesmo que por um breve período, aumentará o trauma e a ansiedade que elas já estão sofrendo.

Instagram e SnapChat

Não foram apenas as fotos que passaram por mudanças com o início do Instagram, em 2010, e do Snapchat, em 2012. O assédio online também ganhou nova forma.

Ao tornar suas fotos públicas, qualquer pessoa pode comentar em suas imagens. Embora seja difícil entender por que alguém gastaria tempo apenas para ser um troll, existem aqueles que passam o dia todo em busca de fotos para insultar. Comentários públicos e mensagens diretas (versão do Instagram para mensagens privadas) de humilhação corporal com linguagem explícita e vulgar assolam milhões de perfis todos os dias.

Além do trolling, muitas mulheres são suscetíveis a revenge porn, fotos de membros sexuais masculinos e outras fotografias com nudez não consensual.

Utilizando diferentes técnicas, você pode combater e até mesmo evitar que alguns desses cenários cheguem a acontecer de fato. Sim, trolls e idiotas encontrarão uma forma de alcançá-la, caso você não seja suficientemente persistente, mas, tomando as medidas a seguir, será possível dificultar bastante a vida deles.

3 maneiras de se proteger no Instagram e Snapchat

- Busque por dados que possam identificá-la em suas fotos

Existem algumas medidas simples que você pode tomar para aumentar a segurança de suas fotos e do seu perfil.

Digamos que você esteja em um restaurante e queira publicar uma foto do seu prato no Instagram. É bacana marcar o restaurante, porque eles são divulgados. Porém, ao marcar esse restaurante, você estará se colocando nessa localização.

Agora, qualquer stalker sabe exatamente onde você está.

Da mesma forma, caso ative as configurações de

geolocalização, você estará se arriscando ainda mais. Se você registrar uma foto do seu café com caramelo no Starbucks, pode ser que esteja em qualquer um dos 27.339 Starbucks ao redor do mundo. No entanto,

caso sua geolocalização esteja ativada, todos aqueles que visualizarem sua foto saberão exatamente onde você se encontra.

O Snapchat lançou um novo recurso em junho de 2017 chamado SnapMap, que mostra a localização de todos os seus amigos em um mapa. Embora isso possa parecer algo inocente, ele permite que terceiros monitorem seu paradeiro de forma constante. Desative o recurso do SnapMap e evite inúmeras situações potencialmente negativas.

- Não use suas informações reais

Ao cadastrar-se no Snapchat, você é solicitada a fornecer sua data de aniversário, telefone e e-mail – solicitação padrão para apps de redes sociais. No entanto, qualquer pessoa com conhecimento um pouco maior em tecnologia poderá encontrar essas informações através do seu perfil no Snapchat. Isso torna extremamente fácil para alguém levar o assédio do Snapchat para seu e-mail, WhatsApp e diversos outros apps.

A melhor maneira de proteger suas informações é ocultá-las. Crie um novo endereço de e-mail para fazer seu cadastro. Além disso, use um número de telefone falso (aquele que forneceria a um sujeito estranho no bar que deseja ligar para você), e invente uma nova data de nascimento.

Outro truque simples que dificulta bastante para os trolls acessarem seus dados é alterar seu perfil de público para privado. Isso vale para o Instagram e também para o Snapchat. Alterar seu perfil para privado restringirá as pessoas que poderão visualizar seus posts apenas a amigos, familiares ou a quem você decidir aprovar.

Como tornar seu perfil privado no Snapchat:

Acesse Configurações>Ver minha história>Meus amigos/Personalizar. Enquanto acessa as configurações, você também poderá alterar quem pode entrar em contato e quem pode visualizar sua localização.

Como tornar seu perfil privado no Instagram:

Acesse Opções>Conta privada (deslize à direita para ativar).

Caso precise usar esses apps para promover um produto, sua empresa ou a si mesma, crie um perfil à parte. Dessa forma, suas fotos pessoais não irão se misturar às suas fotos públicas.

No entanto, mesmo que você faça tudo isso, comentários ofensivos ainda poderão surgir. Nesse caso, você deverá saber o que fazer para…

- Bloquear pervertidos Tanto o Instagram quanto o Snapchat possuem opções de bloqueio. Com esta técnica, você poderá bloquear um usuário e, então, excluir os comentários dele.

Como bloquear usuários no Instagram:

Selecione a pessoa que deseja bloquear, toque nos três pontos, localizados no canto superior direito, e selecione “bloquear”.

Como bloquear usuários no SnapChat:

Selecione a pessoa que deseja bloquear, toque nas três linhas, localizadas no canto superior esquerdo, e selecione “bloquear”.

Assédio no trabalho

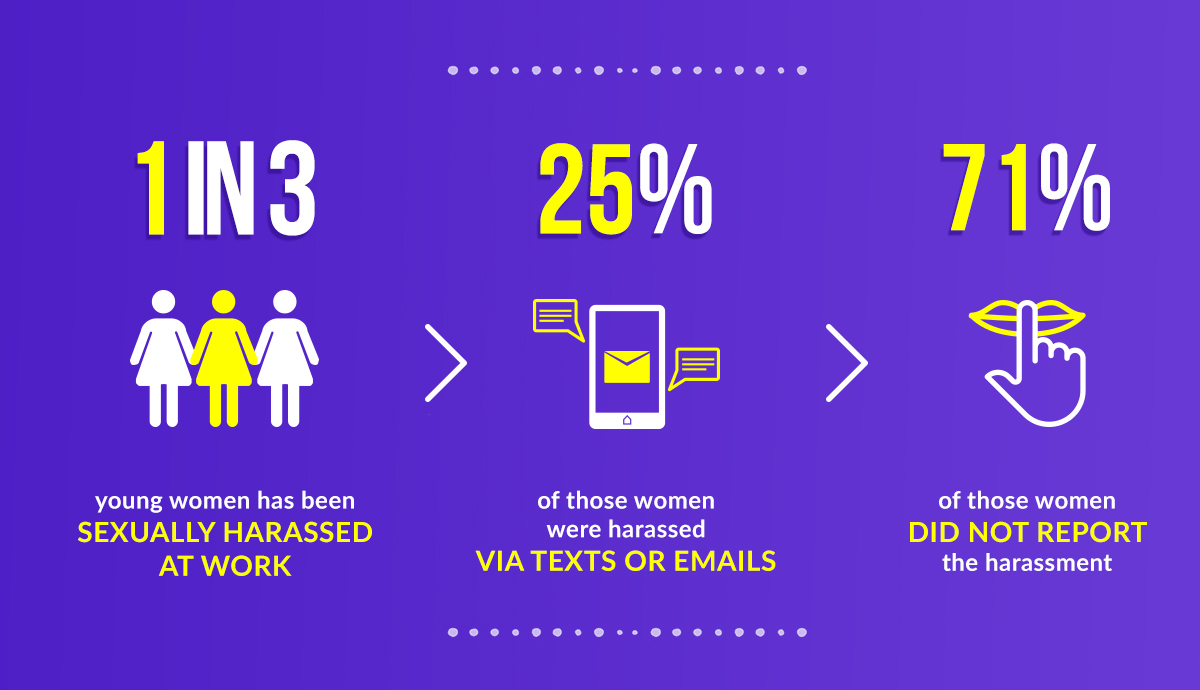

Infelizmente, os abusos também são frequentes nos ambientes de trabalho. De acordo com um

estudo,

uma entre três mulheres com idades entre 18 e 34 anos foi assediada sexualmente no trabalho. 25% dessas mulheres foram assediadas online via mensagens de texto ou e-mails, e, apesar disso, 71% delas não denunciaram o assédio.

Nós apenas podemos especular sobre os motivos disso, mas um deles pode ser porque o assédio sexual não possui uma definição clara.

Entretanto, alguns exemplos de assédio sexual incluem:

- Compartilhar imagens ou vídeos impróprios.

- Enviar cartas, mensagens de texto ou e-mails com conteúdo sugestivo.

- Contar piadas libidinosas ou sexuais.

Porém, até mesmo esses exemplos são ambíguos! Se alguém enviar uma foto de um membro sexual masculino, isso é claramente assédio sexual, mas um comentário despretensioso pode ser mal interpretado.

Então, como saber quando há assédio sexual?

Para esses momentos de dúvida, pense em como você se sente. Aquele comentário deixou você desconfortável? Há algo repulsivo sobre ele? Em caso positivo, é provável que exista um tom subjacente que deve ser considerado como assédio sexual.

Assédio sexual no trabalho

O assédio sexual ocorre de diferentes formas, e, quando acontece no ambiente online, ele é frequentemente ainda menos óbvio. Ainda assim, ele existe. Se você estiver em uma situação profissional na qual se sinta desconfortável, comece a gravá-la imediatamente. Com frequência, casos maiores são formados sobre um padrão de incidentes menores, os quais, caso não sejam documentados adequadamente, não serão úteis como evidência.

Mesmo que você não tenha certeza se um contato poderá contar como assédio, é melhor tratá-lo como tal, caso a situação piore – e você eventualmente decida tomar uma providência.

Como denunciar um assédio no trabalho

- Documente todo tipo de contato

Qualquer comentário, e-mail impróprio ou outras correspondências que possam ser classificadas como assédio devem ser gravados e armazenados em outro lugar onde apenas você possa acessá-los (e não no Google Drive da empresa, por exemplo). Pode ser que aquele comentário não tenha sido intencional, mas, caso aconteça novamente, você poderá fortalecer sua acusação.

Se um contato envolver algo falado verbalmente ou toques impróprios, escreva um e-mail para si mesma (a partir da sua conta pessoal) o mais rápido possível, descrevendo o incidente com o máximo de detalhes possíveis. Inclua horário, data e local do incidente.

- Monitore a situação

Registre capturas de tela, grave horários e datas, salve e-mails e mantenha um arquivo que inclua tudo o que a deixe desconfortável.

- Denuncie

Assim que obtiver provas, você deverá registrar uma denúncia. Embora isso possa ser desconfortável, denunciar assédio no escritório é uma das formas mais produtivas para interrompê-lo.

Envie suas provas para o departamento de RH, o qual se espera que já possua uma política de procedimentos em vigor. Se não houver RH em sua empresa, monte um e-mail bem fundamentado e o envie à gerência ou para seu gerente (contanto que ele não seja o assediador em questão).

Como escrever um e-mail para denunciar um assédio sexual:

Pode parecer assustador escrever o primeiro e-mail. Por esse motivo, nós incluímos um modelo para você usar.

Assunto: Reclamação oficial sobre assédio sexual

Prezados [RH] e [chefe],

Estou escrevendo este e-mail para notificá-los de que o/a [nome do assediador/assediadora] vem me assediando sexualmente nos últimos [x quantidade de tempo].

Os seguintes incidentes ocorreram durante esse período:

- [Exemplo 1: descreva o que aconteceu e quando. Tente incluir o máximo possível de fatos.]

- [Exemplo 2: descreva o segundo incidente que deixou você desconfortável. Lembre-se de informar se você contou o fato para qualquer outra pessoa.]

- [Exemplo 3: anexe documentos ou provas que fortaleçam seu caso.]

[Se aplicável, inclua as atitudes que você acredita que a empresa deva tomar. Por exemplo, você pode escrever: “Eu gostaria de ser transferida para outro departamento” ou “Eu gostaria que essa questão fosse analisada, e desejo receber um pedido de desculpas formal a partir do/da [nome do assediador/assediadora].”]

Obrigada por cuidar dessa questão. Se vocês precisarem de mais informações, estarei à disposição para fornecê-las.

Atenciosamente,

[Seu nome]

Seu escritório deve possuir uma política para lidar com essa situação e tomar providências.

Caso sinta que sua reclamação não foi abordada adequadamente, lembre-se de que você sempre pode buscar aconselhamento jurídico. Um profissional com experiência nas leis da sua região será capaz de orientá-la em seus próximos passos.

Também devemos notar que, para muitas pessoas, denunciar o incidente não é uma opção, pois diversas mulheres são freelancers ou autônomas. Nesses casos, você deverá cuidar da situação por conta própria.

Assédio sexual com você que é autônoma

Caso seja autônoma e passe por uma situação imprópria, como não há ninguém a quem fazer a denúncia, você deverá cuidar da situação sozinha.

Foi exatamente isso o que aconteceu com Ariel*, uma musicista que recebeu mensagens de cunho sexual a partir de outro profissional de sua indústria. Após comentar sobre a forma como ela se mexe ao tocar, Ariel respondeu “não seja um idiota”, e a resposta recebida foi “Ah, adoro o jeito como você fala”.

Apesar de optar por não humilhá-lo publicamente, Ariel chegou a responder e dizer que os comentários dele eram sugestivos e agressivos. O assediador discordou, e ficou nisso.

Ariel achou empoderador confrontar seu assediador diretamente. Outras mulheres podem descobrir que a melhor forma de autopreservação é ignorar os assediadores. Não existe uma forma certa ou errada de lidar com o assédio nesse cenário. A decisão é sua.

Assédio sexual no LinkedIn

O LinkedIn, plataforma online de networking profissional e negócios, infelizmente também se tornou um ponto de assédio sexual. Embora a política do LinkedIn proíba qualquer forma de assédio, não existe uma forma do LinkedIn evitá-lo totalmente, e – infelizmente – o assédio sexual ainda acontece diariamente na plataforma.

Por se tratar de um site de networking, alguns o tratam como um site de relacionamentos. Entre outras reclamações, as mulheres relataram que homens enviaram mensagens impróprias e fizeram comentários obscenos sobre sua aparência com base em suas fotos de perfil.

Outra armadilha potencial: seu currículo.

Muitas pessoas disponibilizam seus currículos sem levar em consideração que seus endereços de e-mail e telefone são exibidos no cabeçalho. A menos que queira liberar acesso a essas informações para toda a Internet, exclua-as da versão do currículo que será publicada.

Ligações telefônicas indesejadas convidando você para sair podem não parecer como assédio sexual a alguns homens, mas, para as mulheres que estão recebendo chamadas de estranhos, isso certamente pode causar sensação de assédio.

Porém, esse é o problema. Como a maioria dos assédios não é tão evidente, as mulheres têm mais dificuldade para validar e denunciá-los. Embora não seja possível evitar que pervertidos lhe enviem mensagens no LinkedIn, existem formas para você se proteger.

4 maneiras de se proteger no LinkedIn

- Antes de aceitar uma conexão do LinkedIn, verifique os graus de separação. Vocês têm conexões em comum? Eles trabalham na mesma indústria? Caso contrário, não aceite.

- Caso tenha recebido uma mensagem não solicitada, você pode optar por bloqueá-la. Basta clicar nos três pontos, localizados no canto superior direito, e selecionar a opção Denunciar esta conversa.

- Você também pode bloquear essa pessoa para impedi-la de visualizar seu perfil ou entrar em contato. Acesse o perfil dela, clique em Mais>Denunciar/bloquear e siga as instruções.

- Se você publicou seu currículo, verifique-o para garantir que seu telefone, endereço residencial e outros dados de contato não estejam sendo exibidos. Se alguém quiser contatá-la para fins de trabalho, poderá fazê-lo através do próprio LinkedIn.

Não há garantias de que essas sugestões protegerão você totalmente. No entanto, elas proporcionam um controle maior em relação a quem poderá contatá-la.

Namoro online e assédio sexual

Kylie* vinha conversando com Marco* há cerca de um mês após se conectar com ele no OKCupid, mas eles ainda não se conheciam pessoalmente. Certa noite, após mais de uma hora de mensagens cada vez mais ousadas, Marco sugeriu que eles mudassem para um local mais visual – ele queria fazer sexo pelo Skype.

No dia seguinte, Kylie ficou horrorizada quando uma de suas amigas ligou para contar que tinha recebido uma gravação do ocorrido. Uma hora depois, Kylie recebeu uma mensagem de Marco: ela deveria pagá-lo, ou a gravação seria enviada para mais pessoas da rede social dela.

É no namoro online que as mulheres ficam mais vulneráveis ao assédio ciber sexual.

Isso acontece porque, diferentemente da maioria das redes sociais, os sites de namoro são o local onde as pessoas acessam com o objetivo de se encontrar e potencialmente manter relações íntimas com estranhos. Enquanto que, em outros sites, definir configurações restritas de privacidade poderia servir como uma proteção, nos sites de namoro, essas táticas de segurança resultariam em apenas mais uma noite de sábado solitária.

Embora os apps de namoro tenham como objetivo ser divertidos, eles também são conhecidos por produzir contatos bastante desagradáveis.

Por exemplo, Esme* conheceu Raphael no app Happn. Após um bate-papo no aplicativo, a conversa seguiu para o WhatsApp, mas, quando Esme viu a foto de perfil do rapaz, ela percebeu que Raphael parecia diferente, e que seu perfil não correspondia àquele no app de namoro. Sem querer criar confronto, ela falou para Raphael que tinha algumas questões pessoais a resolver antes de estar pronta para relacionamentos. Em vez de aceitar sua explicação, ele começou a bombardeá-la com perguntas agressivas sobre onde ela estava e com quem estava.

Finalmente, Esme o bloqueou e denunciou ao Happn. Sabendo que ele a procuraria nas redes sociais, ela também o bloqueou no Facebook, WhatsApp e Instagram. E, quando ele tentou telefonar, ela bloqueou seu número. Seja porque Raphael finalmente entendeu a dica (improvável) ou simplesmente achou muito difícil manter contato, Esme conseguiu interromper o abuso – mas nem todas as mulheres têm a mesma sorte.

O que aconteceu com Esme é conhecido como catfishing – ou seja, quando alguém se passa por terceiros online, normalmente usando fotos e perfis falsos. Embora Esme tenha conseguido perceber claramente que a pessoa no perfil do Happn era diferente da pessoa no perfil do WhatsApp, a maioria dos chamados “catfishers” é suficientemente inteligente para ocultar melhor seus rastros.

Da mesma forma, é bem simples de se tornar cúmplice de um catfisher inconscientemente. Veja o caso de Cori*, por exemplo. Certo dia, ela recebeu uma ligação de uma amiga informando que sua foto de perfil do Facebook estava sendo usada no perfil de namoro de outra pessoa. Cori denunciou o perfil falso, e ele foi excluído – mas quem sabe quantas pessoas viram seu rosto e suas informações anteriormente?

Infelizmente, não existe uma maneira para conhecer pessoas online e garantir que você jamais será uma vítima. Entretanto, existem formas de se proteger.

3 maneiras de se proteger em sites de namoro

- Faça uma verificação de antecedentes

Ao se conectar com alguém pela primeira vez online, pesquise a pessoa no Google, Facebook e em outros apps de namoro, se você estiver neles. Busque por inconsistências em suas fotos e descrições de perfil. Caso encontre algo, denuncie o perfil ao aplicativo.

- Conheça a pessoa no próprio app

Converse no app antes de levar o bate-papo para outra plataforma. Isso lhe permite conhecer melhor a pessoa antes de expor detalhes adicionais sobre sua vida pessoal. Assim que você sentir suficientemente confortável para levar a conversa para outra plataforma, tome cuidado com aquilo que a pessoa poderá visualizar. Por exemplo, tanto o WhatsApp quanto o Telegram permitem ver as fotos de perfil; o WhatsApp permite ver atualizações de status; e o Telegram permite escrever uma pequena biografia sobre você mesma. Ambos os apps contam com o recurso de “visto por último”, o qual mostra para seus contatos a última vez em que você usou o app. Caso não queira que alguém visualize nenhuma dessas informações, altere suas configurações de privacidade. E, se vocês acabarem se conhecendo pessoalmente, certifique-se de encontrá-lo em um local público, e avise a algum amigo sobre o local onde você estará.

- Mantenha seus perfis e fotos privados nas redes sociais

Isso minimiza a possibilidade de alguém roubar suas fotos e usá-las em sites de namoro.

Sexting seguro

A maioria dos adultos está familiarizada com o sexo seguro. Porém, pode ser que eles não estejam dando muita atenção ao sexting seguro.

Isso é especialmente importante porque o sexting está em alta. De fato, segundo

um estudo,

quase metade dos adultos entrevistados afirmou que pratica sexting.

Entretanto, o fato de muitas pessoas o fazerem não significa que ele não tenha riscos. Histórias de revenge porn e hacks que expuseram fotos íntimas das pessoas são comuns. E não é difícil imaginar como ter suas fotos de nudez nas mãos erradas pode devastar sua vida profissional e pessoal.

A resposta fácil seria pedir para você largar o sexting, mas não vamos fazer isso. O sexting pode ser uma parte divertida e satisfatória de sua vida de relacionamento ou namoro, e nós não estamos aqui para impedir que você se divirta.

O que vamos fazer é fornecer algumas dicas simples para praticar o sexting com segurança. Algumas delas podem parecer básicas, mas também vamos falar sobre alguns truques high tech para você relaxar enquanto seu smartphone “pega fogo”.

7 maneiras de se proteger durante o sexting

- Não inclua seu rosto ou outros aspectos identificáveis

Caso suas fotos se tornem públicas, sua primeira linha de defesa será a chamada “negação plausível”. Isso significa garantir que suas fotos não incluam seu rosto, marcas de nascença ou tatuagens.

- Não pratique sexting bêbada

Você talvez se sinta mais ousada após algumas doses de margarita, mas isso não significa que essa será a melhor hora para desabotoar sua blusa e pegar sua câmera.

Felizmente, existem diversos apps disponíveis que podem evitar arrependimentos na manhã seguinte. Por exemplo, o Drunk Locker é um app bastante completo para usar quando você souber que irá curtir a mais. Além de localizar um motorista designado para você, ele também é capaz de bloquear contatos específicos para impedir sua comunicação via chamadas, mensagens e redes sociais.

- Faça com que suas fotos sejam excluídas automaticamente

O app Disckreet é projetado especificamente para sexting, e exige que tanto o remetente quanto o destinatário insiram uma senha para conseguir ver uma imagem enviada. O principal benefício oferecido pelo Disckreet é que ele permite que você exclua suas imagens do celular da pessoa à qual as enviou. Apesar disso, não há nada capaz de evitar que a pessoa que receberá suas fotos não consiga tirar capturas de tela para salvá-las.

Um app que de certa forma consegue contornar o problema das capturas de tela é o popular Snapchat, que automaticamente exclui fotos alguns segundos após elas serem abertas. Embora o Snapchat permita capturas de tela, ele enviará uma notificação para você quando uma captura for registrada. No entanto, ele não é a solução perfeita, pois bastam algumas pesquisas no Google para conferir diversas formas de evitar as notificações – portanto, ainda assim é possível que alguém salve sua foto sem que você saiba.

O Confide, um app com boa criptografia que exclui mensagens e fotos automaticamente, não permite que os destinatários registrem capturas de tela. Porém, novamente, se alguém estiver realmente comprometido a salvar seus nudes, essa pessoa descobrirá uma forma.

- Proteja seus celulares e fotos com senha

Para garantir que ninguém veja demais ao usar seu celular ou o celular do seu parceiro, vocês dois devem proteger seus celulares com senha.

Também é possível baixar um app para manter suas fotos sensuais em uma pasta à parte e protegida com senha. Algumas opções são o KeepSafe e o Gallery Lock. Um aspecto bacana do Gallery Lock é que você pode optar por ocultar o ícone dele, para que as pessoas não percebam que ele está instalado no seu aparelho. Além disso, se alguém tentar acessar por diversas vezes e não conseguir, o app irá registrar uma foto da pessoa.

Tome cuidado, no entanto, pois nem todos esses apps são criptografados, o que significa que você pode correr o risco de ter suas fotos hackeadas.

- Salve suas fotos com segurança

Caso tire uma foto que faça seu bumbum parecer como a obra de arte que você sabe que ele é, você poderá optar por salvá-la, em vez de excluí-la automaticamente. Nesse caso, é melhor armazená-la em um computador desktop, e não em um dispositivo móvel, pois este pode ser perdido ou roubado com mais facilidade.

Apesar disso, tenha em mente que, até mesmo em um desktop, você pode ser hackeada. Portanto, você deve salvar suas fotos confidenciais em um arquivo criptografado. O VeraCrypt é um programa grátis de código aberto que permite criptografar arquivos individuais no seu Mac ou PC.

Entretanto, assim que suas fotos estiverem em uma pasta criptografada, você ainda deverá excluí-las permanentemente do seu computador. Colocá-las na lixeira e esvaziá-la não é suficiente.

Até que os dados sejam sobrescritos por dados novos, eles ainda existirão e poderão ser encontrados por um hacker intrépido. Felizmente, existem programas disponíveis para excluir arquivos permanentemente. No Windows, uma das opções grátis mais populares é o Eraser; no Mac, você pode usar o Permanent Eraser.

- Não sincronize suas fotos

Se você tem um Android, é provável que suas fotos sejam automaticamente salvas no Google Photos. Se tiver um iPhone, elas são salvas no iCloud.

Você talvez se lembre do infame hack do iCloud em 2014, no qual as fotos privadas de diversas celebridades (majoritariamente mulheres), incluindo Jennifer Lawrence e Kirsten Dunst, foram vazadas após um ataque de phishing. Como não deseja que isso também aconteça com você, sua melhor aposta é manter suas fotos confidenciais fora da nuvem.

Entretanto, nós não recomendamos desativar a sincronização automática, pois isso pode levar à perda de suas informações, caso seu celular seja perdido ou roubado. Em vez disso, você deve acessar seu Google Photos ou iCloud e excluí-las individualmente. Tome cuidado, no entanto, pois, se a sincronização automática estiver ativada, isso pode resultar na exclusão da foto do seu celular na próxima sincronização. Portanto, caso queira salvar a foto, faça o backup dela em outro local – preferivelmente em uma pasta criptografada (veja acima).

- Não envie fotos às pessoas nas quais você não confia

Deixar de enviar fotos potencialmente comprometedoras a alguém não confiável é especialmente importante, pois, como você talvez já tenha percebido nesta lista, não existe camisinha para sexting, ou seja, não há maneira de garantir plena segurança. Por isso, tome as precauções necessárias e escolha seus parceiros de sexting com sabedoria.

Ataques na vida real

Obviamente, os ataques às mulheres não ocorrem apenas no ambiente online. Com frequência, os ataques passam para o mundo real, com os agressores fazendo uso da tecnologia para ajudá-los a perseguir e abusar de suas vítimas. Na verdade,

uma pesquisa com organizações de auxílio a vítimas revelou que 79% delas cuidou de vítimas que foram vigiadas através das redes sociais.

Às vezes, os agressores são pessoas que conhecemos, como um parceiro controlador. Outras vezes, os ataques são crimes de oportunidade, como roubar um telefone celular ou tirar proveito de alguém que simplesmente está no lugar errado na hora errada.

Em qualquer caso, desde informar a um amigo onde você estará até criptografar os dados dos seus dispositivos móveis e manter suas senhas seguras, existem precauções que você pode tomar para se manter segura.

Como usar um app de caronas com segurança

Em 2014, uma mulher em Nova Délhi foi estuprada por seu motorista do Uber. Após a revelação de que o motorista tinha uma ficha criminal de dez anos que incluía agressão sexual, algumas pessoas pediram para que o app de caronas fosse completamente banido.

Após uma sequência de publicidade negativa, o Uber agora conta com um novo CEO. E parece que a empresa está finalmente pronta para levar a segurança dos passageiros a sério, através do lançamento de algumas iniciativas inéditas.

A principal delas que já foi implementada permite compartilhar sua carona com até cinco contatos de confiança. Isso significa que seus amigos podem acompanhar sua viagem e ver que você chegou ao seu destino. Se quiser, você pode ativar o recurso de contatos de confiança apenas para viagens noturnas.

Os contatos de confiança são semelhantes ao recurso “Send ETA” do app Lyft, que permite o envio do seu horário estimado de chegada para um amigo. Tantono Uber quanto no Lyft, essas mensagens incluem a marca e modelo do carro, o número da placa e uma foto do motorista.

Além disso, o Uber está desenvolvendo a função 911, que permitirá ligar para os serviços de emergência com o toque de um botão, e que automaticamente indicará a eles sua localização em tempo real. Outras iniciativas planejadas pelo Uber incluem a verificação de antecedentes dos motoristas e análises de novas infrações criminais ou de direção sob influência de álcool que possam ser comparadas com a lista de motoristas da empresa.

Enquanto isso, confira algumas medidas que você pode tomar para se manter segura.

5 maneiras de se proteger ao usar um app de caronas

- Certifique-se de entrar no carro certo

Antes de seguir viagem, verifique a placa, marca e modelo do carro, bem como o nome e a foto do motorista, para garantir que tudo esteja certo.

- Não deixe seu motorista saber se seu ponto de embarque ou desembarque é sua casa ou seu local de trabalho

De fato, se esse for o caso, você pode começar uma conversa despretensiosa e dizer uma mentira inofensiva, com o objetivo de fazê-lo acreditar no contrário. Por exemplo, se ele perguntar como você vai, é possível dizer “ótimo, animada para encontrar meus amigos”. Outra opção é indicar um local próximo como destino, ao invés do seu endereço exato – e andar uma quadra a pé.

- Confira as avaliações sobre o motorista

Um belo recurso dos apps de carona é permitir que os usuários avaliem seus motoristas. Caso seu motorista possua avaliações negativas, cancele a viagem e chame outro. Para evitar precisar esperar muito tempo, mantenha alguns apps instalados no seu celular, para usar aquele que disponibilize um motorista confiável mais rapidamente.

- Acompanhe seu trajeto

Se você conhece a região por onde está rodando, perceberá quando o motorista estiver seguindo na direção errada. Se não conhecer, abra o app de mapas no seu celular e acompanhe seu trajeto, para garantir que esteja a caminho do destino solicitado. Se o trajeto parecer estranho, fale com o motorista.

- Se algo estiver errado, saia do carro

Sim, você pode estar atrasada para seu compromisso ou perder dinheiro, mas, caso se sinta insegura, peça para o motorista encostar e saia do carro. Muitas mulheres se colocam em situações perigosas porque acreditam que seguir sua intuição irá criar embaraços. Que se danem.

O que fazer se seu celular for perdido ou roubado

Para muitas de nós, é como se toda a nossa vida estivesse no celular. Nossos telefones contêm nossos contatos, fotos e apps que usamos para dirigir, acompanhar as notícias, organizar nossas agendas profissionais e pessoais, e nos manter conectadas com amigos e familiares; são muitas informações pessoais que não desejamos que caiam nas mãos de algum estranho.

Felizmente, existem algumas medidas que você pode tomar para se proteger, caso seu celular seja perdido ou roubado.

4 maneiras de proteger o conteúdo do seu celular

- Proteja seu celular com senha

Para evitar que alguém imediatamente obtenha acesso ao conteúdo do seu celular quando estiver em posse dele, é melhor possuir uma senha configurada previamente.

A forma exata de definir uma senha irá variar dependendo do seu dispositivo, mas, no Android, você provavelmente deverá acessar Configurações>Segurança>Tipo de bloqueio de tela. Aqui, você poderá optar por debloquear seu celular usando um padrão, pin ou senha.

Usar uma senha é a opção mais segura, mas também é a mais incômoda, pois será preciso digitá-la toda vez que você quiser conferir suas notificações do Facebook. Talvez esteja disponível a opção de configurar seu celular para desbloqueá-lo somente com sua impressão digital.

Outra funcionalidade bacana é o bloqueio inteligente. Se você usá-lo, sua função de bloqueio não aparecerá enquanto o telefone estiver em sua posse, caso você esteja em determinados locais (ex.: sua casa) ou se você estiver próximo de outros dispositivos confiáveis. Alguns celulares incluem até mesmo opções de reconhecimento de voz e rosto.

- Localize seu celular

Um dos melhores aspectos de possuir um GPS em seu celular é que, caso ele seja perdido, você poderá rastreá-lo. No entanto, para que este recurso funcione, você deverá configurá-lo previamente.

Se você possui um Android, existem algumas opções. Alguns aparelhos, como Samsung, contam com esse recurso embutido – embora, para acessá-lo, seja preciso criar uma conta da Samsung. Após ativar esse recurso, você poderá localizar seu celular ao acessar a página

https://findmymobile.samsung.com/com outro aparelho e fazer o login. Outra opção é baixar o

appFind My Device na Google Play Store. Este app funciona da mesma forma que o aplicativo da Samsung, e apenas exige que você possua uma conta do Google. Além disso, caso você tenha apenas perdido o celular dentro de casa, ele pode fazer o celular tocar, mesmo que o aparelho esteja no modo silencioso. Basta acessar

https://myaccount.google.com/intro/find-your-phone e fazer o login para visualizar a localização do seu celular em um mapa. Nessa página, você também poderá redefinir a senha do celular.

Entretanto, tenha em mente que, caso possua um Android, você somente conseguirá localizar seu dispositivo se seus serviços de localização estiverem ativados e se você estiver conectada à Internet. Um ladrão inteligente saberá como desativar essas funções, para que você não consiga rastrear onde ele – e seu celular – está.

Se você possuir um iPhone, será preciso baixar o app Find My iPhone. Após a instalação, você poderá localizar seu dispositivo em um mapa, bastando acessar

https://www.icloud.com/#find e fazer o login no iCloud.

Nessa página, você também poderá colocar seu celular no Modo Perdido, o qual irá bloqueá-lo. Esse modo também permite enviar uma mensagem para a tela de bloqueio – portanto, caso seu celular esteja simplesmente perdido, você poderá escrever algo como “celular perdido, ligue para 99999-1111 para devolver”. Ou, caso saiba que seu celular foi roubado, você poderá escrever algo como “seu idiota”.

- Apague seus dados

Essa é a opção “bomba nuclear”. Caso tenha certeza de que não irá recuperar seu celular, você poderá usar os apps Find My Device/Find My iPhone para apagar todos os dados do seu celular remotamente, portanto, mesmo que o ladrão consiga passar pelas proteções com senha, ele não conseguirá acessar suas informações pessoais.

Esteja ciente de que, ao fazer isso, como todas as suas contas pessoais serão excluídas, você perderá a capacidade de rastrear seu celular remotamente.

Isso dito, seu telefone ainda poderá estar recebendo sinal da sua operadora, o que significa que a pessoa que estiver com ele poderá fazer ligações com seu número e usar seu plano de dados. Para detê-la, ligue para sua operadora e informe que seu celular foi roubado.

Saber que um dia, talvez, você precise apagar os dados do seu celular é outro ótimo motivo para fazer o backup do conteúdo do seu aparelho (o que você deveria fazer de qualquer forma). Se você possuir um Android, a forma mais fácil de fazer o backup dos seus dados é usar o Google Cloud. Caso possua um iPhone, use o iCloud.

Porém, e se você não conseguiu pensar antecipadamente em instalar os apps Find My Device/Find My iPhone, e agora não consegue alterar suas senhas, bloquear seu celular ou apagar seus dados remotamente? Nesse caso…

- Altere as senhas de todos os seus apps

Faça uma lista com todos os apps instalados no seu celular que exijam senha e use outro dispositivo para começar a alterar as senhas. Eles provavelmente incluirão seus aplicativos de e-mail, redes sociais, contas bancárias e lojas de apps.

Permanecendo segura no Meetup.com

Um dos aspectos mais incríveis da Internet é que ela é capaz de reunir completos desconhecidos que possam ter algo em comum, mas que jamais se encontrariam de outra forma.

Uma ótima maneira de se fazer isso é através do site Meetup.com, o qual permite que os usuários criem e participem de eventos e atividades baseados em temas de seu interesse. Categorias populares de encontros incluem filmes, saúde e bem-estar, LGBTQ e animais de estimação. Essa é uma maneira fantástica de fazer novos amigos e cultivar seus interesses.

Porém, sua mãe sempre disse para você não falar com estranhos, não é mesmo? Ela realmente tinha razão ou apenas estava sendo paranoica?

Um pouco de ambos. Você certamente deve sair e aproveitar a vida ao máximo, mas, além disso, tomar algumas precauções.

3 maneiras de se proteger no Meetup.com

- Não inclua muitas informações pessoais no seu perfil

Tenha em mente de que sua página de perfil pode ser totalmente acessada por qualquer pessoa na Internet, portanto, inclua apenas informações que você não tenha problema em tornar públicas.

Se você adora comida e deseja marcar encontros culinários em sua cidade, definitivamente mencione aquele novo carrinho de comida mexicana que é sua mais nova obsessão. Porém, não indique que ele fica localizado em frente ao seu prédio na rua das orquídeas, 333, e que seu apartamento é o 45 – o qual, a propósito, não possui fechadura.

Ou, se você procura por encontros familiares, vá em frente e escreva que possui filhos de dez e seis anos, mas não comente que os nomes deles são Thiago e Fernanda, que estudam no Colégio Brás Cubas e que geralmente voltam sozinhos para casa às 14h30.

- Conheça as pessoas na vida real antes de se comunicar pessoalmente

O Meetup possui um sistema de encaminhamento de e-mails que lhe permite receber mensagens de outros membros em seu e-mail sem que eles possuam seu endereço de e-mail pessoal.

Mesmo assim, caso não tenha interesse em receber mensagens de pessoas antes de encontrar e conhecê-las na vida real, você pode optar por bloquear mensagens de usuários e somente receber mensagens dos organizadores de eventos. Basta acessar sua conta e clicar em Configurações>Privacidade.

Nessa área, você pode escolher se deseja listar seus grupos ou interesses em seu perfil. Também é possível selecionar quem poderá entrar em contato com você no Meetup – seja apenas organizadores, membros dos seus encontros ou qualquer usuário do site.

- Avise a um amigo que você irá ao encontro

Em qualquer situação na qual você saia para encontrar desconhecidos, uma boa prática é avisar um amigo o local aonde você irá, bem como definir um horário para confirmar a ele que você chegou em casa com segurança. Além disso, se o encontro envolver bebidas, jamais deixe as suas desacompanhadas.

Prevenindo a violência por parceiro íntimo

A violência por parceiro íntimo (VPI) afeta quase um terço das mulheres norte-americanas. Embora a tecnologia possa oferecer ferramentas às vítimas (ex.: para coletar provas contra um abusador), ela infelizmente pode ser usada por agressores. Isso porque o controle é um elemento integral da VPI, e o uso inadequado da tecnologia pode proporcionar aos abusadores um meio de exercer controle sobre suas vítimas.

Segundo um

estudo recente, embora muitos agressores usem tecnologias especificamente projetadas para monitoramento, é muito mais comum adaptar outros tipos de apps para alcançar os mesmos objetivos. Alguns dos aplicativos usados incluem

apps de localização de celulares e apps para rastreamento familiar e monitoramento de crianças.

O problema disso é que os defensores que lutam contra a VPI não podem procurar as empresas que criam esses apps, e as lojas de aplicativos não podem bloqueá-los, pois, na maioria das vezes, eles são usados com objetivos perfeitamente legítimos.

Muitos desses apps permitem que os abusadores rastreiem a localização de suas vítimas, leiam as mensagens delas, ao encaminhá-las para outro dispositivo, e até mesmo as vejam e ouçam remotamente, através da ativação da câmera e do microfone do celular.

Como mencionado acima, ainda existem apps anunciados explicitamente para monitoramento não consensual.Embora seja raro encontrá-los em lojas de apps legítimas, existem diversos deles que podem ser encontrados em outros cantos da Internet. E, embora a maioria dos celulares possua como configuração padrão o bloqueio de aplicativos que não sejam originários das lojas de apps, é possível encontrar facilmente guias online para anular essa restrição.

Um dos elementos mais nefastos desses tipos de apps é que eles normalmente podem ser configurados para que seus ícones fiquem ocultos, e, dessa forma, tornar praticamente impossível à vítima detectá-los em seu celular.

Você poderia pensar, então, que a solução seria fazer uma busca por spywares no celular, mas, infelizmente, até mesmo alguns dos maiores nomes da indústria, como Symantec, Kaspersky e Avast, mostraram-se bastante ineficazes em detectar esses apps.

Então, o que você pode fazer para se proteger?

3 maneiras de evitar que um parceiro abusivo a monitore

- Mantenha seu telefone com você a todo momento

Praticamente todos os apps analisados exigem que o abusador obtenha acesso físico ao celular da vítima, pelo menos uma vez.

- Tome cuidado ao usar qualquer celular que você não adquiriu por conta própria

Abusadores com grande controle sobre suas vítimas geralmente também controlam o dinheiro delas – e, assim, acabam sendo quem adquire o celular para elas. Nesses casos, eles não apenas podem pré-instalar apps com dupla finalidade, mas, com algum conhecimento, até mesmo fazer “root” no dispositivo, o que lhes garante a possibilidade de instalar os mais nefastos apps a partir de fontes não confiáveis. Existem até mesmo empresas que vendem seus celulares com “root” ou que incluam programas de monitoramento pré-instalados.

- Proteja seu celular com senha e não a compartilhe com ninguém

Conforme explicado acima, manter uma senha para bloquear seu celular é a primeira linha de defesa para proteger o conteúdo dele. Se você suspeitar que seu parceiro está acessando seu dispositivo, troque sua senha imediatamente. Opte por uma senha grande e complexa, e certifique-se de não incluir elementos que eles possam adivinhar, como seu aniversário ou o nome do seu animal de estimação.

Apesar disso, não somos inocentes e não podemos ignorar a realidade de que muitas vítimas de VPI são coagidas a revelar suas senhas ou “permitir” que esses apps perigosos sejam instalados em seus celulares.

Esteja ou não em posição de proteger seu dispositivo, se você for vítima de VPI, existem recursos que podem ajudá-la a escapar. Estas são apenas algumas das organizações cuja missão é oferecer ajuda às vitimas:

Apps de SOS

Geralmente, é uma boa ideia possuir um app de emergência no seu celular, em caso de necessidade. Eles permitem notificar amigos ou familiares quando você estiver se sentindo insegura, e/ou entrar em contato com serviços de emergência.

Alguns tipos de celulares contam com esses recursos embutidos, portanto, vale a pena conferir se esse é o caso do seu aparelho. De outro modo, confira estes apps – todos estão disponíveis tanto para Android quanto para iOS.

- ICE, cujo significado é In Case of Emergency (Em Caso de Emergência), permite enviar uma mensagem e sua localização do GPS para contatos selecionados quando você quiser que seus amigos ou familiares conheçam seu paradeiro. Você também pode configurar o envio da mensagem posteriormente, para que, digamos, caso não retorne de sua caminhada noturna, eles recebam a mensagem nesse momento.

- React Mobile é semelhante ao ICE, mas também conta com um botão SOS Help Me, o qual notifica seus contatos pré-escolhidos via e-mail e mensagem de texto – e, se você quiser, publica uma mensagem no Facebook e no Twitter. Ao mesmo tempo, o app automaticamente entra em contato com os serviços de emergência locais.

- Siren GPS não entrará em contato com seus amigos e familiares, mas, com o toque de um botão, alertará os serviços de emergência e fornecerá sua localização a eles. Além disso, você pode configurar um perfil pessoal com informações relevantes a ser encaminhadas às autoridades em caso de emergência. Elas podem incluir condições de saúde e dados de contato de emergência. O app ainda permite chamar os bombeiros, uma ambulância ou a polícia.

Adicionalmente, você pode exibir informações específicas em sua tela de bloqueio, para uso em situações nas quais você não é capaz de fornecer informações aos serviços de emergência por conta própria. Por exemplo, você pode escrever algo como “em caso de emergência, ligue para [nome do seu parceiro]” e indicar o número de telefone dele. Ou, caso possua uma condição médica específica – como alergia severa ou epilepsia –, você pode incluir informações pertinentes na tela.

A forma para definir uma mensagem na tela de bloqueio depende do modelo do seu celular.

Conclusão

A tecnologia e a Internet têm papel importante em nossas vidas, tanto de formas positivas quanto negativas. Como mulheres, nós somos visadas online por diversos motivos, mas isso não significa que devemos abrir mão de tudo isso ou nos desconectar.

Nossa esperança é a de que este guia empodere você a se proteger e a se defender, tanto online quanto pessoalmente – e que as nossas ferramentas indicadas a ajudem a fazer isso.

Se você achou este guia útil de qualquer forma,

compartilhe-o, para que mais mulheres possam aprender a se manter protegidas na Web e fora dela.

* Alguns nomes e detalhes de identificação foram alterados para proteger a privacidade dos indivíduos.

Fique à vontade para compartilhar e copiar este post ou parte dele em seu site, blog ou redes sociais. Nós apenas pedimos que você indique vpnMentor.com como fonte.

.jpeg)